Was ist ein VPN? + Funktionsweise, Typen, Protokolle & Nutzen

Sicherheit, Anonymität und Freiheit sind Rechte, auf die wir alle bestehen. Im Internet allerdings, werden diese Rechte oft mit Füßen getreten. So werden z.B. Inhalte auf Online-Plattformen (zb. YouTube oder Netflix) für einige Länder gesperrt. Oder Nutzer in öffentlichen Netzwerken (Cafes, Bahnhöfen, Flughäfen etc.) werden ausspioniert. Mit einem VPN gehören diese Probleme und Gefahren der Vergangenheit an. Was VPNs sonst noch alles drauf haben, erfährst du diesem Beitrag.

Was ist ein VPN?

Ein VPN (Virtual Private Network) ist ein virtuelles privates Netzwerk. Es stellt einen sicheren Tunnel zwischen zwei oder mehreren Geräten, innerhalb eines Netzwerkes dar. VPNs werden zum Schutz der Privatsphäre im Internet eingesetzt. Sie verschleiern den privaten Datenverkehr des Anwenders und schützt diesen vor Schnüfflern, Interferenz & Zensur.

Ein VPN (Virtual Private Network) ist ein virtuelles privates Netzwerk. Es stellt einen sicheren Tunnel zwischen zwei oder mehreren Geräten, innerhalb eines Netzwerkes dar. VPNs werden zum Schutz der Privatsphäre im Internet eingesetzt. Sie verschleiern den privaten Datenverkehr des Anwenders und schützt diesen vor Schnüfflern, Interferenz & Zensur.

5 Vorteile von VPNs

Gerade seit den Enthüllungen Edward Snowdens im Juni 2013, wächst das Bedürfnis nach Sicherheit & Anonymität im Netz. Neben diesen Grundbedürfnissen sind auch Preismanipulationen, Geoblocking & Zensur Themen unserer Zeit. Hier sind 5 Gründe warum der Einsatz eines VPNs durchaus sinnvoll sein kann.

1. Verbergen von IP-Adresse & Standort

Als Teil eines VPN wird die eigene IP-Adresse und der Standort versteckt. VPN-Dienste verfügen meist über den ganzen Globus verteilte Server-Standorte, um den digitalen Aufenthaltsort und die IP-Adresse zu verändern.

2. Verschlüsselte Datenverbindung

Seriöse VPN-Dienste verschlüsseln ihr Netzwerk zum Schutz privater Daten. So wird die Sicherheit auch in öffentlichen WLAN-Hotspots, wie an Flughäfen und Cafés gewährleistet. Sensible Daten wie E-Mails, Fotos, Passwörter und Bankdaten können nicht von Schnüfflern erfasst werden.

3. Zugriff auf blockierte Webseiten

“Dieses Video ist in deinem Land nicht verfügbar“ – Wer kennt es nicht? Diese Meldung erscheint vor einigen YouTube-Videos. Aber auch Inhalte auf anderen Plattformen werden durch Geoblocking gesperrt.

“Dieses Video ist in deinem Land nicht verfügbar“ – Wer kennt es nicht? Diese Meldung erscheint vor einigen YouTube-Videos. Aber auch Inhalte auf anderen Plattformen werden durch Geoblocking gesperrt.

Im asiatischen Raum, werden teilweise sogar Dienste wie Facebook oder YouTube komplett gesperrt. Und auch in Schul- oder Büronetzwerken werden nicht selten Unterhaltungs-Webseiten gesperrt. Durch einen digitalen Umweg über ein VPN, können solche Blockierungen umgangen werden.

4. Umgehen von Überwachung & Zensur

Vermeiden von Überwachung & Zensur durch Netzwerkadministratoren, Internetanbieter oder auch Regierungen. Beim surfen innerhalb eines VPNs kann niemand persönliche Daten lesen, noch sehen welche Webseiten besucht wurden. Die eigenen Aktivitäten im Internet bleiben geheim und uneingeschränkt.

Vermeiden von Überwachung & Zensur durch Netzwerkadministratoren, Internetanbieter oder auch Regierungen. Beim surfen innerhalb eines VPNs kann niemand persönliche Daten lesen, noch sehen welche Webseiten besucht wurden. Die eigenen Aktivitäten im Internet bleiben geheim und uneingeschränkt.

5. Günstiger im Internet einkaufen

Durch das Verbergen von IP-Adresse und Standort, wird es (Shopping-)Seiten oder Diensten Dritter deutlich erschwert, Menschen aus beispielsweise wohlhabenderen Gegenden erhöhte Preise zu berechnen. Zudem wird es Werbediensten erschwert, speziell auf den Standort bestimmte Werbung auszuspielen.

Durch das Verbergen von IP-Adresse und Standort, wird es (Shopping-)Seiten oder Diensten Dritter deutlich erschwert, Menschen aus beispielsweise wohlhabenderen Gegenden erhöhte Preise zu berechnen. Zudem wird es Werbediensten erschwert, speziell auf den Standort bestimmte Werbung auszuspielen.

Ein VPN hat auch Nachteile

Leider bringen VPNs auch Nachteile mit sich. Mit der richtigen Auswahl des VPN-Anbieters, lassen sich die Nachteile jedoch minimieren.

1. Etwas langsamere Verbindung

Bei einer VPN-Verbindung laufen im Hintergrund Verschlüsselungsprozesse, die die Bandbreite immer ein wenig negativ beeinflussen. Wie groß dieser Performanceunterschied ist, hängt primär vom verwendeten VPN-Service und der Entfernung des VPN-Providers ab.

2. Keine hundertprozentige Anonymität

VPN-Provider sind theoretisch und praktisch in der Lage, die gesamten Aktivitäten, die über dessen Server laufen, einzusehen. Darüber hinaus besteht das Risiko eines Datenlecks seitens des VPN-Servers. Daher spielt die Vertrauenswürdigkeit des Providers (VPN-Anbieters) eine Rolle.

VPN Anwendungsbeispiele

Nun fragst du dich vielleicht, OK, Anonymität und Freiheit im Netz schön und gut, aber welche klaren Anwendungsbeispiele gibt es denn? Deshalb habe ich mal 5 sinnvolle Anwendungsbeispiele zusammengefasst.

1. Anbindung von Außendienstmitarbeitern

Befindet sich beispielsweise ein Mitarbeiter eines Unternehmens, in einem anderen Netzwerk irgendwo auf der Welt, und möchte auf das lokale LAN-Netzwerk des Unternehmens zugreifen, kann dieser sich über ein VPN Zugriff darauf verschaffen. Auf diese Weise kann der Mitarbeiter auf lokale Drucker, Computer oder Daten zugreifen, so als wäre er vor Ort. Er wird dank des VPN, über das Internet (WAN) zu einem Teil des lokalen LAN-Netzwerkes – komplett verschlüsselt und sicher!

PC 1 wird über den VPN-Tunnel durch das Internet, zu einem Teil von LAN-Netzwerk 1. Richtig konfiguriert, kann von PC 1 über PC 2 auch auf alle anderen Geräte im LAN 1 zugegriffen werden. Alle Geräte haben weiterhin auch Zugriff auf das Internet. | © Handygad.de

2. Verbindung mehrerer Unternehmensstandorte

Statt nur eines Mitarbeiters wie im ersten Beispiel, kann beispielsweise auch das komplette LAN-Netzwerk einer Zweitstelle des Unternehmens, mit dem des Hauptsitzes verbunden werden. So besteht zwischen den Standorten ein dauerhafter verschlüsselter VPN-Tunnel durch das globale Internet (WAN).

3. Spielen von LAN-Games über das Internet

Dadurch, dass man durch ein VPN auch über das Internet zu einem Teil eines LAN-Netzwerkes werden kann, können sogar Computerspiele zusammen über das LAN gespielt werden. Vor allem ältere Computerspiele hatten noch keinen Online-Multiplayer, da blieb (wenn überhaupt) nur die Möglichkeit über das LAN zusammen zu spielen.

Klicken Sie auf den unteren Button, um den Inhalt von giphy.com zu laden.

4. Ausbruch aus verriegelten oder zensierten Netzwerken

Schulen oder Unternehmen sperren nicht selten Unterhaltungswebseiten, um Ablenkung oder Missbrauch zu vermeiden. Aber auch ganze Länder sperren Webseiten für ihre Bürger. China beispielsweise, sperrt diverse Google Dienste, Nachrichtenseiten, Facebook oder Instagram – zur Liste auf Wikipedia.

Mittels eines VPN, kann man sich durch einen VPN-Tunnel quasi „aus dem Land graben„, und sich mit einer IP eines anderen Landes, Zugriff auf diese – sonst gesperrten – Webseiten verschaffen.

Mittels eines VPN-Tunnels durch die Firewall von China, kann uneingeschränkt auf das Internet zugegriffen werden. | © Handygad.de

5. Absicherung von WLAN-Verbindungen

WLAN-Verbindungen sind besonders unsicher, gerade öffentliche WLAN-Hotspots wie an Schulen, Cafes oder Flughäfen. Jeder innerhalb dieses Netzwerkes, kann relativ einfach den persönlichen Datenverkehr einsehen und ggf. sensible Daten klauen. Durch eine kabelgebundene LAN-Verbindung fällt dieses Risiko zwar weg, aber auch hier könnte immer noch der Betreiber des Hotspots, den Datenverkehr über den Router mitverfolgen.

Klicken Sie auf den unteren Button, um den Inhalt von giphy.com zu laden.

VPN Funktionsweise

Ein virtuelles privates Netzwerk (VPN) ist ein in sich geschlossenes, virtuelles Netzwerk. Virtuell deshalb, weil keine direkte physische Verbindung zwischen zwei Netzwerken besteht. Stattdessen dient meistens das globale Internet als Verbindung. Ein Endgerät (Laptop, Smartphone etc.) verbindet sich mit dem VPN-Provider durch einen Datentunnel („Tunneling“), der VPN-Anbieter surft dann praktisch stellvertretend für den Anwender im Internet.

Das Endgerät mit VPN-Client (alternativ Endgerät mit VPN-Gateway) verbindet sich über einen Datentunnel durch das Internet mit einem VPN-Provider. Der meist weit entfernte Provider surft dann stellvertretend für den Anwender mit anderer IP-Adresse im Internet. | © Handygad.de

Für Dritte, etwa eine vom Anwender besuchte Webseite, ist nicht die eigene IP-Adresse sichtbar, sondern nur die des VPN-Anbieters. Auf diese Weise kann auch der Standort verschleiert und virtuell verändert werden.

VPN Typen

Es gibt drei Arten von VPN-Verbindungen, dabei hat jede ihre eigenen Eigenschaften und Voraussetzungen. Je nachdem was das Ziel ist, wählt man eine dieser drei VPN-Typen.

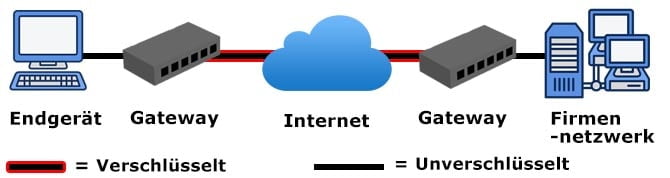

Site-to-Site VPN

Site-to-Site VPN | Sämtliche Sicherungs- , Verbindungs- & Verschlüsselungsoperationen erfolgen beiderseitig durch VPN-Gateways | © Handygad.de

Site-to-Site VPNs oder auch LAN-to-LAN VPNs genannt, werden i.d.R zwischen zwei Netzwerken durch sogenannte VPN-Gateways (auch VPN-Terminating Device genannt) gebildet. Sämtliche Sicherungs- , Verbindungs- und Verschlüsselungsoperationen erfolgen durch die VPN-Gateways. Der gebildete VPN-Tunnel durch das öffentliche Netzwerk (Internet), wird wie eine direkte Router-Verbindung benutzt.

VPN-Gateway auf Amazon ansehen*

- Sämtliche Geräte im Netzwerk brauchen nicht konfiguriert zu werden.

- An das Netzwerk lassen sich ganz einfach, ohne Konfiguration weitere Geräte anschließen.

- Es können schnell & einfach weitere VPN-Gateways (weitere Standorte) hinzugefügt werden.

- Es wird weitere Hardware benötigt – VPN-Gateway.

- Der Datenverkehr des Endgerätes ist innerhalb seines LANs nicht verschlüsselt. Ebenso der Datenverkehr innerhalb des Firmennetzwerkes. Ausschließlich zwischen den Gateways wird verschlüsselt.

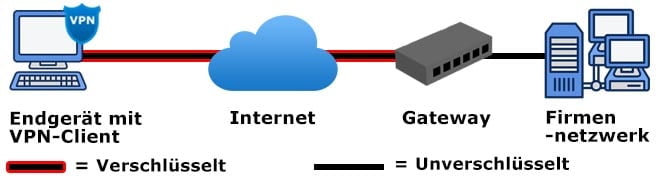

End-to-Site VPN (Remote Access)

End-to-Site VPN | Der VPN-Client auf dem Endgerät übernimmt die Aufgaben des Gateways. | © Handygad.de

Bei einem End-to-Site VPN verfügt das eine Ende über ein VPN-Gateway (Hardware), das andere jedoch über einen VPN-Client (Software). Während beispielsweise am Unternehmensstandort ein VPN-Gateway sämtliche Angelegenheiten (Sicherung, Verbindung & Verschlüsselung) übernimmt, muss der außenstehende Außendienstmitarbeiter eine VPN-Software dafür auf seinem Gerät installieren.

- Der Außendienstmitarbeiter braucht keine zusätzliche Hardware.

- Es wird nur ein VPN-Gateway benötigt, somit werden Kosten reduziert.

- Niemand im LAN bzw. WLAN des Endgerätes kann den Datenverkehr abfangen.

- Alle Geräte im Firmennetzwerk und der VPN-Client können problemlos miteinander kommunizieren.

- Das Gerät (z.B. Laptop) muss einen VPN-Client (Software) installiert haben.

- Ab dem Gateway ist der Datenverkehr des VPN-Clients im Firmennetzwerk unverschlüsselt.

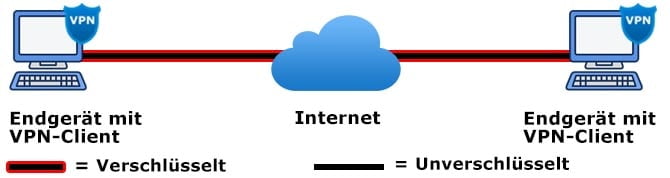

End-to-End VPN

End-to-End VPN | Beide Endgeräte verfügen über einen VPN-Client. Die gesamte Verbindung ist verschlüsselt. | © Handygad.de

End-to-End beschreibt ein VPN-Szenario, bei dem ein Endgerät auf ein anderes Endgerät in einem entfernten Netzwerk zugreift. Bei dieser Verbindungsart deckt der VPN-Tunnel (die Verschlüsselung) die gesamte Verbindung zwischen zwei Endgeräten (Hosts) ab. Beide Endgeräte müssen über einen VPN-Client (VPN-Software) verfügen.

- Es wird keine zusätzliche Hardware benötigt.

- Die komplette Verbindung zwischen beiden Endgeräten ist verschlüsselt. Niemand sonst im LAN kann den Datenverkehr abfangen.

- Niemand im LAN bzw. WLAN der Endgeräte kann den Datenverkehr abfangen.

- Beide Endgeräte müssen einen VPN-Client installiert haben.

- Möchte eines der Endgeräte auf ein anderes im jeweils anderen Netzwerk zugreifen, geht dies nur über den VPN-Client des Partners (nur über den VPN-Endpunkt). Das Gerät muss also eingeschaltet sein.

Tipp: Hardware-Lösungen oftmals besser

Generell sollte man Hardware-Lösungen vorziehen. Sie arbeiten oftmals schneller und zuverlässiger als Software-Lösungen.

Generell sollte man Hardware-Lösungen vorziehen. Sie arbeiten oftmals schneller und zuverlässiger als Software-Lösungen.

VPN Protokolle

Ein VPN-Protokoll bestimmt, wie Daten zwischen Client (z.B. dem eigenen Computer) und VPN-Server übertragen werden. Es gibt unterschiedliche Möglichkeiten Daten zu verschlüsseln. Im Laufe der Zeit wurden neue Protokolle entwickelt und bereits existierende weiterentwickelt, um diesen Prozess zu optimieren. Deshalb haben wir eine Vielzahl von Optionen bei Auswahl des Protokolls.

Protokolle haben unterschiedliche Spezifikationen und bringen ihre eigenen Vor- und Nachteile mit sich. Zum Beispiel priorisieren einige besonders die Privatsphäre, während andere sich auf die Geschwindigkeit konzentrieren.

IPSec / IKEv2

![]() Internet Key Exchange Version 2 (IKEv2) ist das neueste VPN-Protokoll. Es wurde von Microsoft und Cisco als schnelles, besonders stabiles und sicheres Mittel entwickelt. Darüber hinaus ist es vergleichsweise einfach einzurichten. Es wird allerdings nicht auf allen Plattformen unterstützt. Um eine umfassende VPN-Abdeckung zu gewährleisten, nutzt IKEv2 IPSec-Tools der IPSec Internet Security Toolbox.

Internet Key Exchange Version 2 (IKEv2) ist das neueste VPN-Protokoll. Es wurde von Microsoft und Cisco als schnelles, besonders stabiles und sicheres Mittel entwickelt. Darüber hinaus ist es vergleichsweise einfach einzurichten. Es wird allerdings nicht auf allen Plattformen unterstützt. Um eine umfassende VPN-Abdeckung zu gewährleisten, nutzt IKEv2 IPSec-Tools der IPSec Internet Security Toolbox.

Durch die Unterstützung für das Mobility and Multihoming Protocol, bleibt die VPN-Verbindung bestehen, auch wenn der Client plötzlich die Verbindung wechselt.

Unterstützt von

Mac OS X, Windows 7+, iOS & Android (Native Anwendung).

Verschlüsselung

AES – 256 Bit für Daten und SHA256 für Control Messages.

Sicherheit

Als Teil der IPSec-Suite ist IKEv2 mit den meisten führenden Verschlüsselungsalgorithmen kompatibel.

Geschwindigkeit

Seine NAT-Traversal (Netzwerkadressübersetzung) sorgt für eine schnellere Verbindung und Kommunikation und hilft gleichzeitig beim durchdringen von Firewalls.

- Besonders stabil, auch beim plötzlichen Wechsel der Verbindung.

- Schneller Verbindungsaufbau.

- Kompatibel mit den meisten führenden Verschlüsselungsalgorithmen.

- Arbeitet besonders effizient, wodurch des im aktiven Zustand wenig Bandbreite benötigt.

- Nicht abwärtskompatibel mit IKE (Version 1).

- Nicht auf alten Plattformen unterstützt.

- Potenziell von der NSA beeinträchtigt. Die NSA hat es angeblich geschafft, den von IPSec verwendeten Diffie Hellman-Prozess zum sicheren Austausch der Schlüssel um bis zu 66% geknackt zu haben.

Weitere Details zu IKEv2 auf security-insider.de

IPSec / L2TP

![]() Das Layer-2-Tunneling-Protocol (L2TP) selbst bietet keine Verschlüsselung oder Authentifizierung, es ist lediglich ein Tunneling-Protokoll zur Herstellung einer Verbindung zwischen Client, anderen Servern und dem VPN. Um den Datenverkehr zu verschlüsseln, stützt sich das Protokoll auf die IPSec-Suite.

Das Layer-2-Tunneling-Protocol (L2TP) selbst bietet keine Verschlüsselung oder Authentifizierung, es ist lediglich ein Tunneling-Protokoll zur Herstellung einer Verbindung zwischen Client, anderen Servern und dem VPN. Um den Datenverkehr zu verschlüsseln, stützt sich das Protokoll auf die IPSec-Suite.

Die Geschwindigkeit lässt im Gegensatz zu anderen Protokollen etwas zu wünschen übrig, aber die angebotene Verbindung ist äußerst sicher. L2TP over IPSec ist eine gute Wahl, wenn IKEv2 oder OpenVPN nicht verfügbar sind.

Unterstützt von

Mac OS X, Windows, Linux, iOS, Android & DD-WRT.

Verschlüsselung

AES – 128 Bit für Daten und SHA256 für Control Messages.

Sicherheit

L2TP kann in Kombination mit der IPSec-Suite eine Reihe verschiedener Verschlüsselungsprotokolle verarbeiten, wodurch es als sehr sicher gilt.

Geschwindigkeit

Trotz des Tunneling-Overheads, ist das Protokoll aufgrund der hohen Ver- und Entschlüsselungs Effezienz immer noch relativ schnell.

- Ähnlich schnell & einfach einzurichten wie PPTP.

- L2TP ist auf fast allen modernen Systemen verfügbar.

- Überwindet Einschränkungen durch Netzwerke oder Internet Service Provider (ISPs).

- Potenziell von der NSA beeinträchtigt. Da L2TP genau wie IKEv2 normalerweise mit IPSec zum Einsatz kommt, steht auch dieses Protokoll in Verdacht von der NSA geknackt zu werden.

- Das L2TP-Protokoll ist langsamer als andere Protokolle, weil es Daten zweimal kapselt.

- Tut sich schwer Firewalls zu durchdringen, da das Protokoll über keine intelligenten Möglichkeiten verfügt.

Weitere Details zu L2TP auf itwissen.info

OpenVPN

![]() OpenVPN ist ein äußerst beliebtes und sicheres Protokoll, das von vielen VPN-Anbietern und Privatpersonen verwendet wird. Die Open-Source-VPN-Lösung verwendet verschiedene Technologien, darunter die OpenSSL-Bibliothek und SSLv3/TLSv1 Verschlüsselungsprotokolle. Am besten funktioniert es auf einem UDP-Port, es läuft jedoch auch auf jedem anderen Port. OpenVPN ist schwer zu blockieren, da der Datenverkehr nahe unmöglich vom Datenverkehr unter Verwendung von Standard-HTTPS über SSL zu unterscheiden ist.

OpenVPN ist ein äußerst beliebtes und sicheres Protokoll, das von vielen VPN-Anbietern und Privatpersonen verwendet wird. Die Open-Source-VPN-Lösung verwendet verschiedene Technologien, darunter die OpenSSL-Bibliothek und SSLv3/TLSv1 Verschlüsselungsprotokolle. Am besten funktioniert es auf einem UDP-Port, es läuft jedoch auch auf jedem anderen Port. OpenVPN ist schwer zu blockieren, da der Datenverkehr nahe unmöglich vom Datenverkehr unter Verwendung von Standard-HTTPS über SSL zu unterscheiden ist.

Unterstützt von

Mac OS X, Windows, Linux, iOS & Android

Verschlüsselung

AES – 160 & 256 Bit für Daten, SHA256 für Control Messages und 2048-Bit-SSL/TLS-Handshake-Verschlüsselung.

Sicherheit

Wird OpenVPN mit starken Ziffern- und Zufalls-Schlüsseln verwendet, gilt es als äußerst sicher. Es kann fast jedes Verschlüsselungsprotokoll ausführen.

Geschwindigkeit

Auch bei Verbindungen mit hoher Latenz und über große Distanzen, bleibt die Verbindung sehr schnell.

- Auch bei schwierigen Umständen sehr schnell.

- Bei richtiger Anwendung sehr sicher.

- Vielseitig konfigurierbar.

- Open-Source-Code – ständige Weiterentwicklung und sehr flexibel.

- Überwindet die meisten Firewalls.

- Knifflige Einrichtung – weniger versierte Benutzer können an ihre Grenzen stoßen.

- Installation von Drittanbieter-Software erforderlich.

PPTP

![]() Als das Point-to-Point Tunneling Protocol (PPTP) 1999 gegründet wurde, war das erste weit verbreitete VPN-Protokoll. Ursprünglich wurde es entwickelt, um den DFÜ-Verkehr (Datenfernübertragung; in Deutschland auch als EDI bekannt.) zu tunneln.

Als das Point-to-Point Tunneling Protocol (PPTP) 1999 gegründet wurde, war das erste weit verbreitete VPN-Protokoll. Ursprünglich wurde es entwickelt, um den DFÜ-Verkehr (Datenfernübertragung; in Deutschland auch als EDI bekannt.) zu tunneln.

Aufgrund der sehr einfachen Verschlüsselung, bietet es eine schnelle Verbindung und ist darüber hinaus auch sehr einfach einzurichten. Durch die einfache Verschlüsselung, zählt das Protokoll als schwach und hat viele Sicherheitsschwachstellen.

Unterstützt von

Mac OS X, Windows, Linux, iOS, Android & DD-WRT.

Verschlüsselung

MPPE – 128 Bit

Sicherheit

Zahlreiche Schwachstellen und Software-Sicherheitsprobleme. Microsoft empfiehlt einen Wechsel auf L2TP oder SSTP. Zudem mit ziemlicher Sicherheit von der NSA geknackt.

Geschwindigkeit

Durch einfache Verschlüsselung sehr schnell, jedoch teilweise auch instabil.

- Einfache Einrichtung.

- In den meisten Plattformen bereits integriert.

- Hohe Geschwindigkeiten.

- Hohe Kompatibilität.

- Sehr unsicher.

- Mit ziemlicher Sicherheit von der NSA komplett geknackt.

- Kann einfach durch Firewalls Blockiert werden.

- Stabilität lässt zu wünschen übrig.

Weitere Details zu PPTP auf wikipedia.org

SSTP

![]() Das Secure Socket Tunneling Protocol (SSTP) wurde 2007 von Microsoft entwickelt. Es baut einen VPN-Tunnel über verschlüsseltes HTTP (SSL/TLS) auf Port 443 auf. Seit Windows Vista ist es fest im Windows Betriebssystem verankert. Die in anderen Protokollen wie IPSec oder PPTP häufig auftretenden Probleme mit Firewalls, Proxys und Nat-Routern, schließt SSTP größtenteils aus.

Das Secure Socket Tunneling Protocol (SSTP) wurde 2007 von Microsoft entwickelt. Es baut einen VPN-Tunnel über verschlüsseltes HTTP (SSL/TLS) auf Port 443 auf. Seit Windows Vista ist es fest im Windows Betriebssystem verankert. Die in anderen Protokollen wie IPSec oder PPTP häufig auftretenden Probleme mit Firewalls, Proxys und Nat-Routern, schließt SSTP größtenteils aus.

Das auf SSL basierende Protokoll wurde primär für den Aufbau von End-to-Site VPNs entwickelt. Ein Einsatz für ein Site-to-Site-Szenario ist nicht vorgesehen, mit einer speziellen Implementierung, beispielsweise auf Routern, jedoch möglich.

Unterstützt von

Mac OS X, Windows, Linux, iOS, Android, SEIL & RouterOS

Verschlüsselung

AES – 256 Bit für Daten und SHA256 für Control Messages.

Sicherheit

Auch SSTP unterstützt das Verschlüsselungsprotokoll AES-256 Bit, welches derzeit keine bekannten Schwachstellen aufweist. Allerdings kooperierte Microsoft in der Vergangenheit ua. mit der NSA, was das Vertrauen etwas schmälert.

Geschwindigkeit

SSTP gilt als eines der leistungsfähigsten Protokolle.

- Die verwendete AES-256 Verschlüsselung gilt als sehr sicher.

- Umgeht Firewalls zuverlässig.

- Eventuelle Unterstützung von Microsoft bei Problemen.

- Microsoft hat in der Vergangenheit mit der NSA und anderen Strafverfolgungsbehörden zusammengearbeitet, weshalb die Vermutung nahe steht, dass das System Hintertüren haben könnte. Durch diesen Verdacht, vermeiden viele VPN-Anbieter die Nutzung möglichst.

Weitere Details zu SSTP auf wikipedia.org

Ablauf einer VPN-Verbindung (End-to-Site)

Der häufigste Verbindungstyp ist End-to-Site. Für ein besseres Verständnis erläutere ich den typischen Ablauf für den Aufbau einer VPN-Verbindung, anhand diesen Typs.

- Der Anwender baut mit seinem Endgerät eine Verbindung zum öffentlichen Internet (WAN) per DSL, Mobilfunk oä. auf.

- Anschließend startet er die VPN-Software auf seinem Endgerät. Diese stellt eine Verbindung zum zentralen Gateway des Firmennetzwerkes über das öffentliche Internet her.

- Nachdem die Verbindung besteht, erfolgt die Authentifizierung des Anwenders. Diese kann über ein im Client hinterlegten Schlüssel, eine manuelle Eingabe von Login-Daten oder über ein von einem Token generierten Einmalpasswort geschehen.

- Hat die Gegenstelle den Anwender erfolgreich authentifiziert, erhält dieser Zugriff auf die zuvor vom Administrator definierten Teile des Firmennetzwerkes.

VPN Tunnel (Tunneling)

Das sogenannte Tunneling ist die Basis eines jeden VPNs, denn das „normale“ ungetunnelte Internet bringt zwei grundlegende Nachteile mit sich.

- Zum einen ist die Infrastruktur nicht im Detail bekannt,

- und zum anderen ist der Weg zwischen zwei Kommunikationspartnern, nicht kontrollierbar, vorhersagbar oder nachvollziehbar.

Ein Tunnel besteht immer zwischen zwei Endpunkten

Um den Traffic sicher über das unsichere Internet zu übertragen, wird mittels eines Tunneling-Protokolls ein verschlüsselter VPN-Tunnel aufgebaut. Dieser Tunnel ist eine logische Verbindung zwischen zwei Endpunkten. Am häufigsten sind das VPN-Clients (Software), VPN-Gateways und VPN-Server.

Tunneling kapselt die Datenpakete

Durch Tunneling können Datenpakete eines Netzwerkprotokolls in die Pakete eines anderen Netzwerkprotokolls eingekapselt werden. Das technische Prinzip ist dabei in der Regel immer gleich – egal welches Protokoll.

Am Startpunkt des VPN-Tunnels werden die Datenpakete eingekapselt, und ein einem beliebigen Endpunkt des Tunnels wieder entkapselt. Jedes Datenpaket wird dabei verschlüsselt und der Inhalt des ursprünglichen Pakets ist für außenstehende nicht einsehbar.

3 gängige VPN-Anbieter in der Übersicht

|  |  | |

|---|---|---|---|

| Preis/Monat | 10,78€ | 11,99€ | 11,69€ |

| Langzeit-Abo | 3-Jahres-Paket 3,15€ pro Monat 2-Jahres-Paket 4,50€ pro Monat 1-Jahres-Paket 6,30€ pro Monat | 3-Jahres-Paket 2,45€ pro Monat 2-Jahres-Paket 3,29€ pro Monat 1-Jahres-Paket 5,29€ pro Monat | 3-Jahres-Paket 2,62€ pro Monat 1-Jahres-Paket 7,51€ pro Monat 6-Monate-Paket 9,02€ pro Monat |

| Gratisversion/-Test | 7 Tage / 30 Tage Geld zurück | 1 Tag / 45 Tage Geld zurück | 30 Tage Geld zurück |

| Firmensitz | Panama | Rumänien | British Virgin Islands |

| Bemerkung | Meiste Server | Sehr günstig | Der Marktführer |

| Zum Anbieter | Gratis testen | Gratis testen | Gratis testen |